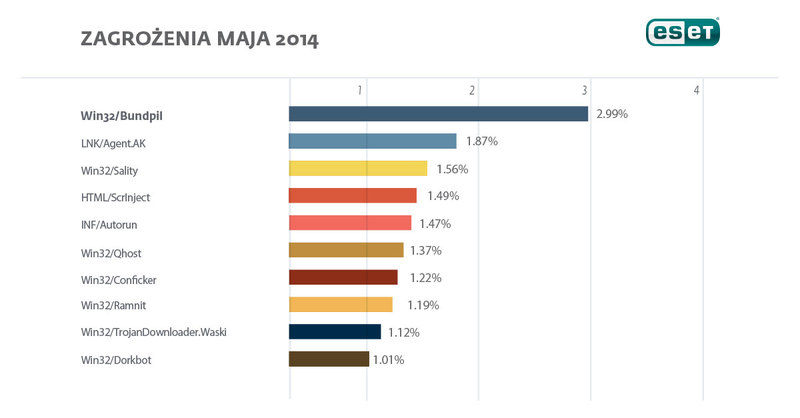

Publikacja nowego raportu dotyczącego najczęściej atakujących zagrożeń komputerowych w maju 2014r, specjaliści ds. bezpieczeństwa IT z firmy ESET zwracają uwagę na fakt, że w ostatnim czasie gwałtownie wzrosła liczba wirusów szyfrujących dane użytkownika i żądających okupu za odzyskanie dostępu. Fachowo zagrożenia nazywane są Filecoderami lub Cryptolockerami i zaliczają się do kategorii aplikacji typu ransomware.

Filecodery czy Cryptolockery to wirusy, które szyfrują dane na urządzeniu użytkownika, następnie żądają od właściciela okupu za możliwość odblokowania zaszyfrowanych danych. Podobne zagrożenia typu ransomware – LockScreeny najczęściej blokują użytkownikowi komputera pulpit uniemożliwiając w ten sposób pracę. Dodatkowo często wyświetlana jest informacja, że dany komputer został zablokowany przez np. Policję lub ABW w konsekwencji pobrania np. filmu lub pirackiej wersji programu.

– Zdarza się nawet, że wirus, by maksymalnie przerazić swoje ofiary, dodaje obok informacji o konieczności zapłaty okupu widok z obrazem z kamery internetowej użytkownika. To działanie ma na celu przekonanie atakowanego, że popełnił on wykroczenie, którego bezpośrednią konsekwencją jest obserwacja przez stosowne służby – mówi Kamil Sadkowski, analityk zagrożeń z firmy ESET.

Jak możemy ustrzec się zagrożeń typu ransomware?

To co na co powinniśmy przede wszystkim zwrócić uwagę, to ostrożność samego użytkownika, przejawiająca się np. w korzystaniu tylko z legalnych programów, oraz unikaniu otwierania nieznanych plików (np. dołączonych do wiadomości e-mail od nieznanych nadawców), a w wypadku smartfonów lub tabletów z Androidem – instalowanie wyłącznie pewnych aplikacji z Google Play. Dobry Antywirus również okaże się bardzo pomocny. Co jednak zrobić, gdy użytkownik padł już ofiarą Cryptolockera lub Filecodera? Wtey jedyną szansą na odzyskanie dostępu do utraconych plików może okazać się skorzystanie z backupu danych (kopii zapasowej danych) – oczywiście pod warunkiem, że użytkownika taką kopię odpowiednio wcześniej wykonał.