Jak donoszą analitycy z firmy ESET, przechwycony został pierwszy w historii wirus szyfrujący pliki, który obrał na cel smartfony i tablety z Androidem. Po zainfekowaniu urządzenia zagrożenie szyfruje wszystkie zdjęcia, dokumenty oraz filmy zapisane na karcie pamięci w urządzeniu. Odzyskanie dostępu do danych zaszyfrowanych przez wirusa możliwe jest jedynie po spełnieniu żądania twórców złośliwej aplikacji – wpłaceniu stosownego okupu.

Zagrożenie zostało oznaczone przez pracowników laboratorium antywirusowego ESET jako Android/Simplocker. Wirus przedostaje się na smartfona lub tablet z Androidem w zainfekowanej aplikacji. Nieświadomy użytkownik pobiera i uruchamia złośliwy plik, instalując w taki sposób Simplockera na swoim urządzeniu. W kilka chwil po instalacji i zainfekowaniu urządzenia, wirus rozpoczyna skanowanie dostępnej w urządzeniu karty SD w poszukiwaniu plików określonego typu. Jak mówi Kamil Sadkowski z firmy ESET – Android/Simplocker przeszukuje pliki z rozszerzeniami jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4. Następnie szyfruje je silnym algorytmem AES . O istnieniu zagrożenia pechowy użytkownik dowiaduje się w chwili, gdy złośliwy program zaczyna wyświetlać komunikat o zaszyfrowaniu plików.

Zagrożenie zostało oznaczone przez pracowników laboratorium antywirusowego ESET jako Android/Simplocker. Wirus przedostaje się na smartfona lub tablet z Androidem w zainfekowanej aplikacji. Nieświadomy użytkownik pobiera i uruchamia złośliwy plik, instalując w taki sposób Simplockera na swoim urządzeniu. W kilka chwil po instalacji i zainfekowaniu urządzenia, wirus rozpoczyna skanowanie dostępnej w urządzeniu karty SD w poszukiwaniu plików określonego typu. Jak mówi Kamil Sadkowski z firmy ESET – Android/Simplocker przeszukuje pliki z rozszerzeniami jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4. Następnie szyfruje je silnym algorytmem AES . O istnieniu zagrożenia pechowy użytkownik dowiaduje się w chwili, gdy złośliwy program zaczyna wyświetlać komunikat o zaszyfrowaniu plików.

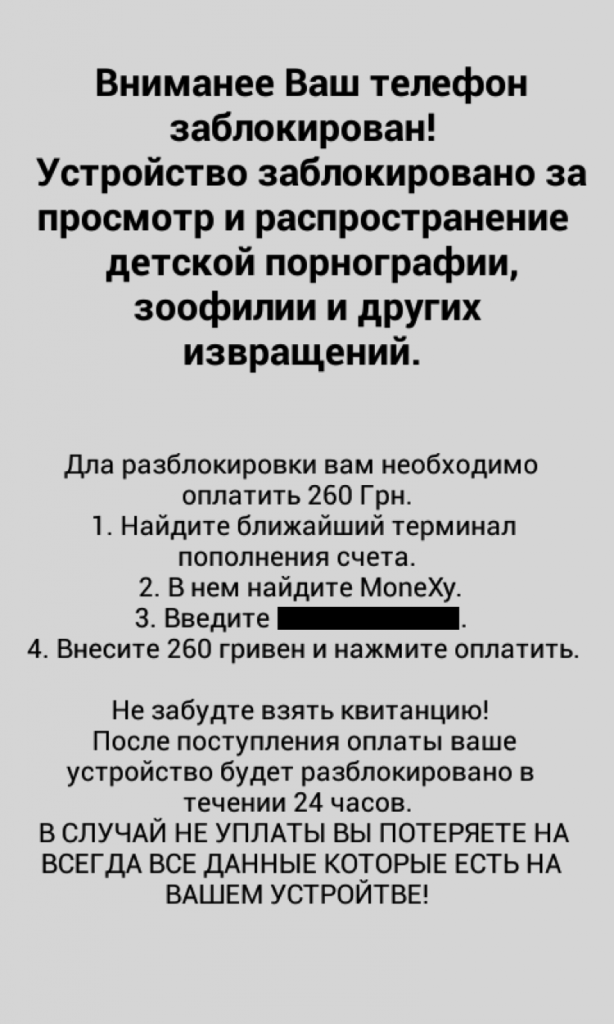

Gdy użytkownik urządzenia próbuje odczytać wspomniany komunikat, zagrożenie w tle szyfruje wyszukane wcześniej pliki zapisane na karcie pamięci. Android/Simplocker wyświetla informację, z której wynika, że odzyskanie dostępu do plików jest możliwe. Pliki zostaną odszyfrowane po wpłaceniu okupu w kwocie 260 ukraińskich Hrywien. Specjaliście z firmy ESET podkreślają, że waluta oraz język w którym wyświetlany jest komunikat wskazują, iż Android/Simplocker powstał głównie w celu atakowania mieszkańców Ukrainy, co wcale nie oznacza, że możemy czuć się bezpieczenie.

Jak podkreśla ESET, zagrożenie bezpośrednio po zainfekowaniu urządzenia, błyskawicznie i w pełni automatycznie łączy się z serwerem, należącym do cyberprzestępcy. Dzięki temu zagrożenie Android/Simplocker może w dowolnym czasie zrealizować polecenia swoich twórców. Podczas komunikacji z serwerem wirus przesyła między innymi numer IMEI zainfekowanego smarftonu, typ i model urządzenia, nazwę producenta oraz wersję systemu.

Przed infekcją zagrożeniem Android/Simplocker chroni ESET Mobile Security – aplikacja zabezpieczająca dla smartfonów i tabletów z Androidem. Jeśli nie korzystałeś z żadnego skutecznego antywirusa i padłeś ofiarą zagrożenia szyfrującego Android/Simplocker, najprawdopodobniej jedyną szansą na odzyskanie dostępu do danych z karty będzie skorzystanie z tzw. backupu, czyli zapasowej kopii utraconych danych o ile została ona wykonana.